P3 1-2/2021 de

Emotet & Co.

Risiken und Auswirkungen von Malware in der Industrie

Management & Marketing

Viren und Würmer machen sich längst nicht mehr nur über Finanz- und Geschäftssysteme her. In den vergangenen Jahren wurde zunehmend beobachtet, dass Malware zum Einsatz kam, um Produktionsprozesse zu kompromittieren und damit Geld zu verdienen. Erreicht wird dies durch die Manipulation oder Verzögerung von Datenflüssen.

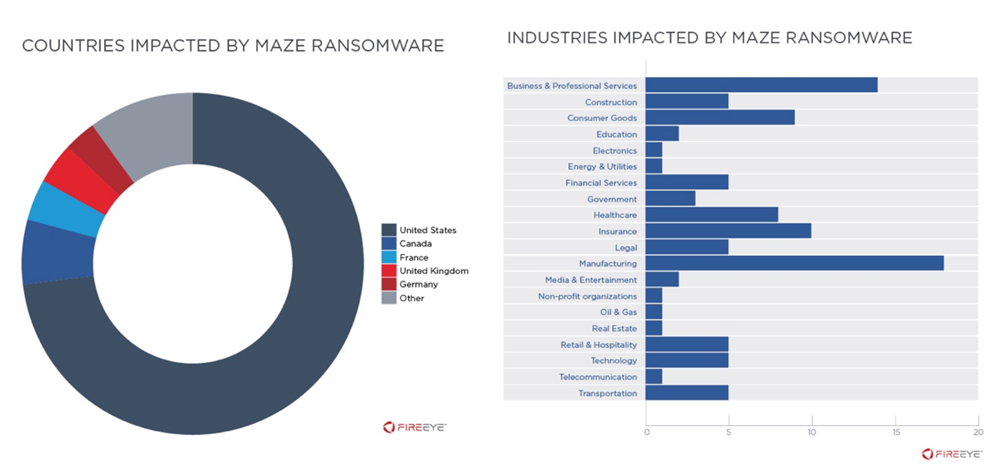

Maze: Beeinträchtigung nach Land und Branche.

Die Prozesse und Lieferketten in der industriellen Fertigung basieren auf riesigen Datenmengen. Systeme zur Verwaltung von Geschäftsprozessen wie Kundenaufträgen oder Beständen liefern dabei die Daten für Automatisierungssysteme, die der Aufrechterhaltung der Produktion dienen. Die Anzahl derlei Systeme nimmt stetig zu. Denn mehr Produkte für mehr Kunden herzustellen, erfordert eine erhöhte Effizienz, die durch eine weitgehende Automatisierung in der Datenübermittlung und -verarbeitung sowie der Fertigung selbst erreicht wird. Angesichts der schnellen und dem menschlichen Eingriff weitgehend entzogenen Prozesse können selbst geringe Manipulationen an den Daten zu einem erheblichen finanziellen Schaden führen. Im Extremfall können Hacker diese Manipulationen im Rahmen eines komplexeren Angriffs nutzen, um die Existenz des Unternehmens oder sogar Menschenleben zu gefährden.

Maximaler Schaden in der Produktionstechnik

Laut einer Studie von Forrester1 wurden 96 Prozent aller deutschen Unternehmen schon einmal Ziel eines geschäftsschädigenden Angriffs aus dem Internet. Viele Jahre lang waren von Ransomware-Angriffen hauptsächlich Einzelpersonen und Unternehmen betroffen, die finanzielle oder private Daten besitzen. Doch inzwischen haben Hacker erkannt, dass sie mit denselben Methoden Produktionsprozesse anhalten oder verzögern und so auch in der Produktionstechnik2 einen finanziellen Gewinn erzielen können. Dazu greifen sie Systeme an, die direkt oder indirekt mit der Betriebstechnik interagieren: Engineering Workstations, Mensch-Maschine-Schnittstellen, Datenspeicher und Systeme für Supervisory Control and Data Acquisition (SCADA). Die im vergangenen Jahr von der Ransomware „Maze“3 heimgesuchten Organisationen sind zu rund 18 Prozent den Fertigungsunternehmen zuzurechnen; sie bilden damit die am stärksten betroffene Branche. Das ist nicht weiter erstaunlich: Wer erpresserische Absichten hegt, wird sich nicht darum scheren, welche Art von Prozessen er unterbricht, solange er davon profitiert.

IT/OT Integration als Einfallstor für Hacker

Die Gründe für die hohe Anzahl an Fällen, in denen kriminelle Hacker es auf Fertigungsunternehmen abgesehen haben, sind vielfältig. Unter anderem hängen sie mit Veränderungen der von Unternehmen eingesetzten Technologien und der Infrastruktur zusammen. So nähern sich Informationstechnologie (IT) und Betriebstechnik (engl.: operational technology) (OT), die zur Steuerung und Überwachung von Produktionssystemen genutzt werden, seit einigen Jahren aneinander an. Aufgrund der erhöhten IT/OT-Integration haben sich neue Einfallstore für potenzielle Sicherheitsbedrohungen ergeben. Die Auswirkungen hängen davon ab, welche Methoden die Hacker zum Eindringen in das Netzwerk ihres Opfers anwenden und auf welcher Stufe der Produktions- und Lieferkette die Malware zugreift. Je nachdem leiden entweder bereits Durchsatz und Qualität der Produktion, oder aber die Ware kommt nicht rechtzeitig beziehungsweise nicht im vereinbarten Umfang zum Kunden.

Die Störung lässt sich entweder auf eine Behinderung der IT zurückführen, sprich, der Datenfluss zu den Fertigungsprozessen ist gestört oder unterbrochen, oder aber der Fehler tritt in der OT auf, wo die Fertigungssysteme auf unerwartete Eingriffe durch Malware oder andere externe Einwirkungen schlichtweg nicht vorbereitet sind. Fehler in von der OT unterstützten Prozessen können die Produktion besonders beinträchtigen und unter sehr spezifischen Umständen sogar zu Schäden an der Infrastruktur oder Verletzungen von Mitarbeitern führen.

Ransomware bedroht die Fertigung

Eine der aktuell größten Gefahren für Produktionsunternehmen geht von der Malware-Spielart Ransomware aus. Finanziell motivierte Hacker suchen sich Zugang zu den Unternehmensnetzen der Fertigungsindustrie oft durch Methoden wie Social Engineering oder Phishing-Angriffe. Haben die Angreifer einmal Zugang, bewegen sie sich durch das Netzwerk, setzen die Sicherheitsmechanismen außer Kraft und verschlüsseln alle Dateien, die sie finden. Das Opfer erhält am Ende eine Lösegeldforderung, erst nach deren Erfüllung die Daten wieder freigegeben werden. Auch kommt es vor, dass die Hacker vertrauliche oder personenbezogene Daten auf öffentliche Websites stellen, um ihre Opfer zu erpressen. Beispiele, die in letzter Zeit Schlagzeilen machten, sind unter anderem WannaCry, LockerGoga, Ryuk, Maze und Egregor.

Die Hacker verwenden dabei verschiedene Tools, um Zugang zu den Netzwerken ihrer Opfer zu erhalten und den Angriff vorzubereiten. Ein sehr bekanntes Tool ist die Malware Emotet, die kürzlich in einer internationalen Aktion zerschlagen werden konnte. „Auftraggeber für derartige Kampagnen sind unterschiedliche kriminelle Gruppierungen, die Emotet als Malware-as-a-Service genutzt haben“, berichtet Kimberley Goody, Senior Manager of Cybercrime Analysis und Threat-Intelligence-Expertin bei FireEye.

Ob die Zerschlagung von Emotet einen längerfristig beruhigenden Effekt auf die Ransomware-Szene haben werde, hänge vor allem davon ab, ob die tatsächlichen Drahtzieher festgenommen wurden. „In der Vergangenheit haben Hackergruppen ihre Botnets immer wieder aufgebaut“, hat Goody festgestellt. Es bestünden mittlerweile auch Partnerschaften zwischen Emotet und anderen Malware-Kampagnen wie Trickbot, Qakbot und Silentnight, aus denen heraus neue Spamming-Angriffe gestartet werden könnten.

Das SOC ist häufig überfordert

Die in vielen Unternehmen bereits etablierten Security Operations Center (SOC) werden der wachsenden Malware-Flut kaum noch Herr. Schuld ist vor allem die zunehmende Komplexität. Denn bei den Hackern finden unterschiedliche Arten von Tools Verwendung - von verschleierter Malware bis hin zu Open-Source- oder kommerziell erhältlicher Software. Hinzu kommt, dass die Covid-Pandemie viele Sicherheitsexperten ins Homeoffice verbannt hat. Einer von FireEye in Auftrag gegebenen Studie des Ponemon Institute4 zufolge wirkt sich das in jedem zweiten Betrieb negativ auf die Performance des SOCs aus.

Bei den SOC-Teams handelt es sich durchweg um hoch bezahlte Spezialisten, die am Arbeitsmarkt heftig umworben werden, weil die Nachfrage ständig steigt. Das führt zu einer hohen Fluktuation in den Teams. Zugleich werden die Aufgaben immer anspruchsvoller, weshalb der Effekt, den die Arbeit des SOC auf die Sicherheit im Unternehmen hat, unter dem Strich nachlässt. 51 Prozent der Teilnehmer an der Ponemon-Studie gaben an, der Return on Investment (ROI) im SOC werde immer schlechter statt besser.

Lösungswege aus dem Dilemma

Häufig sind die Sicherheitsexperten in den Unternehmen durch manuelle Routinearbeiten ausgelastet, was ihre Effizienz zusätzlich schmälert. Neue Technik wie XDR-Systeme (Extended Detection and Response) kann sie weitgehend davon entlasten. Nützliche Tipps speziell für den Umgang mit Ransomware bietet ein Whitepaper von Mandiant Threat Intelligence5.

Laut dem Ponemon Institute belaufen sich die Kosten, die eine Cyber-Attacke bei den Betroffenen verursacht, heute schon auf durchschnittlich 3,86 Millionen Dollar – Tendenz steigend. Es macht also Sinn, das Know-how externer Spezialisten hinzuziehen, um die eigenen Sicherheitsmechanismen zu prüfen oder – im Falle eines Falles – den Schaden zu begrenzen. Auf jeden Fall sollten Fertigungsunternehmen die wachsende Bedrohung durch Malware nicht auf die leichte Schulter nehmen.

1 https://de.tenable.com/analyst-research/forrester-cyber-risk-report-2020

2 https://www.fireeye.com/blog/threat-research/2020/02/ransomware-against-machine-learning-to-disrupt-industrial-production.html

3 https://www.fireeye.com/blog/threat-research/2020/05/tactics-techniques-procedures-associated-with-maze-ransomware-incidents.html

4 https://respond-software.com/resources/reports-ebooks/second-economics-of-the-soc/

5 https://www.fireeye.com/content/dam/fireeye-www/current-threats/pdfs/wp-ransomware-protection-and-containment-strategies.pdf